Aufbau typischer Phishing-Mails

07/08/2025 |

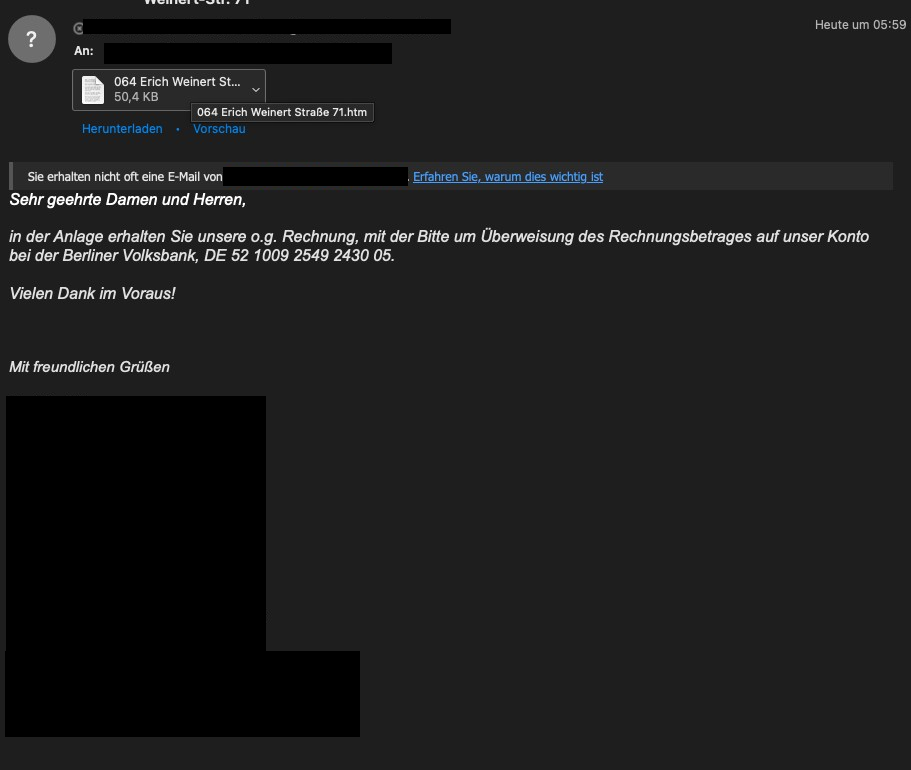

1. Gefälschter Absender

- Der Name wirkt vertraut: z. B. „IT Support“, „Microsoft“, „Sparkasse“, „Amazon“ oder auch Kolleg:innen.

- Die E-Mail-Adresse weicht leicht ab (z. B.

support@m1crosoft.com,it@firma-secure.destattit@firma.de).

Tipp: Immer auf die tatsächliche E-Mail-Adresse achten, nicht nur auf den Anzeigenamen.

2. Dringlicher Betreff

- Betont Dringlichkeit oder Angst:

- „Ihr Konto wird gesperrt!“

- „Wichtige Sicherheitsmaßnahme erforderlich“

- „Rechnung über 899,99 €“

Ziel: Den Empfänger zu einem unüberlegten, schnellen Handeln bewegen.

3. Begrüßung und Sprache

- Häufig unpersönlich: „Sehr geehrter Kunde“, „Hallo Benutzer“

- Manchmal mit fehlerhafter Grammatik oder Rechtschreibung

- In gezielten Angriffen (Spear Phishing): personalisierte Anrede mit realen Namen

4. Kernnachricht (Call to Action)

- Enthält eine Aufforderung:

- „Klicken Sie hier, um Ihr Passwort zurückzusetzen“

- „Überprüfen Sie Ihre Zahlung“

- „Loggen Sie sich ein, um Ihre Daten zu aktualisieren“

Diese Aktionen führen auf gefälschte Webseiten (Lookalike-Webseiten) oder lösen Downloads aus.

5. Gefälschte Links und Anhänge

- Linktext sieht legitim aus, z. B.

https://paypal.com/secure, führt aber z. B. zuhttp://login.paypalsecurity.info - Anhänge mit Makros oder Skripten (z. B.

.docm,.xls,.zip,.exe)

Tipp: Mauszeiger über Link halten, ohne zu klicken – die tatsächliche URL prüfen.

6. Vermeintlich echte Gestaltung

- Offizielle Logos, Farben und Formatierungen

- E-Mail-Fußzeilen mit Datenschutz-Hinweisen, Impressum usw.

- Manchmal sogar echte Signaturen von realen Personen (aus früherem Datenleck)

7. Spoofing- und Social Engineering-Techniken

- Spoofing: Manipulation von Absenderadressen

- Social Engineering: Ausnutzung menschlicher Eigenschaften (z. B. Hilfsbereitschaft, Angst, Respekt vor Autoritäten)